-

Par ZebulonBof_27 le 27 Août 2008 à 22:08

Crack Windows Vista SP1 Patch pour activer Vista toutes versions, très simple d'utilisation, compresser avec winrar. Il suffit de décompresser et d'exécuter le patch. Le patch fait tout le travail tout seul en moins d'une minute. Après votre version est activée sans licence.Voici le lien votre commentaire

votre commentaire

-

Par ZebulonBof_27 le 27 Août 2008 à 21:54

Le chargeur de Vista est un de la fente d'activation de Vista la plus réussie disponible jusqu'ici, en second lieu seulement à l'examen médical modifient (hardmod) le BIOS pour inclure la table de SLIC pour rendre BIOS Vista activation-conforme. La plupart des activateurs de Windows Vista et d'autres outils d'activation de fente se servent jusqu'ici de VistaLoader 2.1.2 pour réaliser l'activation instantanée et pour passer à WGA l'essai véritable de validation. Le chargeur v2.1.3 de Windows Vista est la dernière édition qui rend la tâche d'activation plus facile et plus efficace, et également ne laisse pas n'importe quelle trace ou corde pendant le processus de botte, laissant l'image originale de botte et ne les examine pas intact.

Chargeur 2.1.3 de Vista également appelé en tant que « ″ 2008 d'activateur de Windows Vista. C'est un activateur d'activation de produit de Windows Vista sous sa forme plus pure (aussi une du meilleur outil de fente de Vista) - sans n'importe quel merde, virus de déchets ou de potentiel ou Trojan secret. Cela a été à l'origine libéré par w00tageman, et fonctionne sur les versions (à 32 bits x86 et x64 et 64-bit) de Windows Vista, y compris le soutien de Windows Vista SP1. Toutes les éditions de Windows Vista - des éditions de la meilleure qualité de base et à la maison finales, d'affaires, d'entreprise, de maison peuvent également être activées immédiatement et entièrement par Vista Loader 2.1.3.Le chargeur 2008 de Vista d'aka d'activateur de Windows Vista 2.1.3 installera le chargeur de botte de ver de Linux de Grub4Dos (GRLDR) qui émulent un BIOS avec l'information d'OEM SLIC, installent le permis d'OEM/certificat numériques correspondants (installateur automatique numérique de CERT d'OEM .xrm-ms) et insèrent une clef correspondante de produit d'OEM SLP de redevance. Toutes ces étapes s'assurent que Windows Vista sera activé après la remise à zéro, qui sera faite automatiquement. Près de, Windows Vista pourra passer à Windows le contrôle véritable d'outil de validation d'avantage comme véritable et légitime.

Notez que si votre système de Windows Vista a été activé, et effectivement activé toujours, il n'est pas nécessaire et non recommandé pour utiliser un autre outil de fente tel que VistaLoader 2.1.3 encore pour éviter BSoD (écran bleu de la mort) ou ne peut pas erreur grave de démarrage d'écran blanc.

Téléchargez VistaLoaderV2.1.3.rar.

Courez Activation.exe à l'intérieur des archives de RAR, et tout sera manipulé et installé automatiquement. Après recommencement de l'ordinateur, juste vérifiez et vérifiez que votre Windows Vista est déjà activé.

NOTA:. Quelques ordinateurs de Dell ne peuvent pas être activés utilisant la version 2.1.3 de VistaLoader. C'est issue connue. Dans ce cas-ci, chargeur 2.0 (VistaLoaderV2.0.rar) de Vista d'essai.

NOTA:. Certains duel-initialisent le système, le système de Windows Vista qui n'est pas installé sur la commande de C (commande de racine de non-C), et une certaine marque de HP des PCs peut pouvoir être activé trop avec VistaLoader 2.1.3 ou VistaLoader 2.0. Dans ce cas-ci, chargeur de Vista d'essai de base (aka Softmod), où chaque des étapes doivent être faites manuellement.

Si vous voulez l'enlever, voici le guide et le manuscrit pour enlever et désinstaller le chargeur de Vista.

votre commentaire

votre commentaire

-

Par ZebulonBof_27 le 25 Août 2008 à 17:57

Bien evidemment je ne vous insite pas au piratage juste à sauver vos jeux originaux!!

Bien evidemment je ne vous insite pas au piratage juste à sauver vos jeux originaux!!

Tuto ====>

Tuto ====>

Je vous explique en 2 étapes comment réussire vos gravure:

Je vous explique en 2 étapes comment réussire vos gravure:

1er metode

1er metode

- Creation d'une image disque (pratique si vous n'avez que le graveur de dvd sur votre pc)

2eme metode

- Gravure à la vollée (copie direct lecteur de dvd vers graveur de dvd)

Il nous faut 3 logiciel:::

- 1:Alcoholer:

- 2:ClonyXXL:

- 3: alcohol 120:

Ou trouver les logiciel????

Définition des logiciel:::

Alcoholer 4.1

- Alcoholer est un outil qui permet d'utiliser ClonyXXl avec Alcohol 120%,CloneCD et BlinWrite dans le but d'obtenir des profils pour chaque types de protections contre la copie .

ClonyXXL 2.0.1.5

- l est assez difficile de savoir quel est le type de protection utilisé sur un CD. Ce programme sert à détecter la protection des CD et à paramétrer automatiquement votre logiciel de gravure. Le programme scanne le CD à copier et détermine quel est le type de protection utilisé. Un clic sur un bouton et ClonyXXL lance CloneCD et paramètre correctement le programme pour contourner la protection.

Alcohol 120% 1.95 Build 2802

- Alcohol 120% est réellement l'ultime logiciel de gravure et d'émulation de DVD/CD. Stockez vos CD les plus utilisés ou les plus importants en tant qu'images sur votre ordinateur et lancez-les à 200 fois la vitesse normale à partir de 31 lecteurs de CD ou DVD virtuels. Gravez plus d'un CD ou DVD en même temps, même à partir de différentes sources, en utilisant la dernière technologie des graveurs. Alcohol est compatible avec plus de 99% des lecteurs disponibles.

Contournez toutes les dernières protections 'incassables' en utilisant le processus d'émulation et de gravure hors norme du logiciel Alcohol. Supporte un grand nombre de types de fichiers d'images y compris, MDS, CCD, CUE, ISO, CDI, BWT, BWI, BWS, BWA, etc.

1er étape

Trouver la protéction de votre dvd.

- .Ouvrire Clonyxxl:

cliquer sur le bouton bleu de gauche ( outil externes).et selectionnez L'application "Alcoholer.exe" (cette application se trouve dans le dossier dans lequel vous avez décompressé le contenu de l'archive d'alcoholer)) et cliquez sur "Ouvrir".

- L'icône d'Alcoholer s'affiche à la place de l'emplacement bleu.Cliquez sur Options/Outils.

Selectionnez Lancer Outil Alcoholer.exe.

- Cliquez sur "scan du cd"

- Alcoholer souvre en meme temps.

- La protection est trouvé ici c'est (PSX / LybCrypt).

1er metode

- Cliquez sur le bouton "Start Alcohol 120%. fermer clonyXXl et alcoholer.

Creation de l'image disque:

Creation de l'image disque:

- Vérifier que "mds est bien séléctinné"

- Cliquez sur démarrer.

- Maintenant que l'images est creer nous allons la graver.Reouvrire alcohol 120%.

Cliquer sur asistant de gravure puis séléctioner notre images disque que nous venons de creer.

Vitesse max 2X.

- Gravure en cour.

2eme metode

- Refaire toute les opérations pour trouver la protection avec clony xxl et alcoholer.Ouvrire alcohol 120% avec alcoholer.

Fermer clony xxl + alcoholer.

Vérifier que alcoholer est bien séléctioné.

!!! ne rien décocher (laisser comme l'image).

- Cliquer sur suivant.

- La vitesse de gravure toujours en 2X.

Il ce peut que la gravure dure plusieur heure c'est normal c'est du au contournement de la protection laisser faire et réstez passiant.

votre commentaire

votre commentaire

-

Par ZebulonBof_27 le 25 Août 2008 à 07:55

Vous n'arrivez pas à trouver les drivers de votre machine, vous souhaiter mettre à jour les driver, ou vous ne savez quel type de matériel ni les référence, pas de probléme !

votre commentaire

votre commentaire

-

Par ZebulonBof_27 le 22 Août 2008 à 18:33

1) Un proxy, c'est quoi ?

Je me contente dans ce tuto de faire comprendre, parfois avec les pieds (je prierais les puristes de m'excuser), ce que sont les proxy.

Un proxy est une adresse IP, c'est à dire une série de 4 nombres entre 0 et 255 suivie d'un numéro de port. Ca ressemble à ça par exemple:

52.185.125.81:8080 , en rouge : l'adresse IP, en vert le numéro de port.

Ca peut aussi ressembler à ça :

Code: copwww05.phoenix.gov:80

Un proxy est un serveur qui exécute une requête internet. L'adresse IP du proxy est son adresses sur internet, de même que vous dans la vraie vie vous avez une adresse et un code postal. l'ensemble adresse IP + port permet de pouvoir contacter le proxy sur internet. Comme je l'ai dit, un serveur proxy permet d'exécuter des requêtes. C'est-à-dire ? Eh bien par exemple, avec Firefox (mort à IE...), quand vous allez sur votre forum préféré CMC, Firefox envoie une requête (une demande quoi) au serveur du forum (via son adresse internet), qui lui répond, Firefox interprète cette réponse et ainsi de suite, votre ordinateur et le serveur dialoguent chaque fois que vous faites une action (clic sur un lien)

Les proxy vont nous permettre de faire la même chose que Firefox : on va leur faire exécuter des requêtes internet à l'aide d'un programme (le CMC City Booster).

Conclusion: Les proxies sont des serveurs internet permettant de faire la même chose que ce que fait Firefox : naviguer sur internet.

2) Pourquoi les proxy m'intéressent-ils pour myminicity ?

C'est très simple. Vous savez que vous n'avez le droit de faire une action sur votre ville qu'une fois par jour : si vous visitez votre ville plusieurs fois, ça ne fera rien. Pourquoi ? Parceque sinon on visiterait sa ville comme un bourrain et la population exploserait . Donc il y a une sécurité : si vous visitez votre minicity une deuxième fois, votre population sera inchangée. Pourquoi ? Tout simplement parceque le site Myminicity sait que vous êtes déjà venu aujourd'hui. Comment le sait-il ? Parceque votre ordinateur possède une adresse IP (disons 163.41.563.84) que le serveur va enregistrer cette adresse lors de votre passage.

. Donc il y a une sécurité : si vous visitez votre minicity une deuxième fois, votre population sera inchangée. Pourquoi ? Tout simplement parceque le site Myminicity sait que vous êtes déjà venu aujourd'hui. Comment le sait-il ? Parceque votre ordinateur possède une adresse IP (disons 163.41.563.84) que le serveur va enregistrer cette adresse lors de votre passage.

Que se passe-t-il lorsqu'avec Firefox vous allez sur votre minicity (en très simplifié) ? Eh bien Firefox soumets une requête au serveur myminicity, il lui dit "bonjour, ici 253.52.123.44, je souhaiterai aller sur mycity.myminicity.com". Le serveur Myminicity analyse ça, il regarde si 253.52.123.44 est déjà allé sur mycity.myminicity.com, si oui ben vous visiterez votre ville sans augmenter la population, si non ben vous augmenterez votre population. Il analyse donc tout ça, et vous répond "ok 253.52.123.44, vous pouvez y aller", et voilà, vous arrivez sur votre minicity et le serveur note quelque part "253.52.123.44 a visité mycity.myminicity.com"

Si vous avez bien suivi, vous comprenez tout de suite quel est l'intérêt de disposer d'une liste de proxy : visiter votre ville avec d'autres adresses (celles des proxy) qui feront croire au serveur Myminicity que quelqu'un (qui n'est pas vous puisque ce ne sera pas votre adresse IP mais celle du proxy) veut visiter votre minicity, et si vous faites bien les choses il se fera avoir et votre population augmentera

Conclusion: Les proxies sont des serveurs à qui on va demander de visiter nos minicity pour nous.

3) Quels proxy m'intéressent-ils pour myminicity ?

C'est là que les choses se corsent (mais pas beaucoup...) : tous les proxy ne nous intéressent pas. Il faut savoir qu'il y a différents types de proxy, et pour nous je ne vais en distinguer que deux : ceux qui nous cachent comme une vitre sans teint et ceux qui camouflent aussi bien qu'une une vitre transparente . On les appelle proxy anonymes et proxy transparents:

. On les appelle proxy anonymes et proxy transparents:

- Les proxy anonymes, comme leur nom l'indique, nous rendent anonymes, c'est-à-dire qu'il est impossible de connaitre notre adresse IP si l'on passe par un proxy de ce type, l'adresse IP vue par les serveurs sera celle du proxy.

- Les proxy transparents en revanche ne nous cachent pas du tout : notre adresse IP est clairement visible lorsqu'on passe par ces proxy, donc un serveur saura qui est derrière ce proxy (il verra votre adresse IP).

Là encore si vous avez bien suivi, la conclusion est inéluctable : les proxy transparents, à la poubelle, ça nous servira à rien, et vive les proxy anonymes ! Voilà, vous avez tout compris . Pour les endormis, l'explication est simple : si vous visitez une minicity via un proxy anonyme, le serveur myminicity n'y verra que du feu et croira que c'est un visiteur lambda qui visite votre ville, donc la population augmentera; en revanche, si vous utilisez un proxy transparent, le serveur verra votre réelle adresse IP, et il saura que c'est vous, donc votre population n'augmentera pas

. Pour les endormis, l'explication est simple : si vous visitez une minicity via un proxy anonyme, le serveur myminicity n'y verra que du feu et croira que c'est un visiteur lambda qui visite votre ville, donc la population augmentera; en revanche, si vous utilisez un proxy transparent, le serveur verra votre réelle adresse IP, et il saura que c'est vous, donc votre population n'augmentera pas

Il existe beaucoup de différenciation entre les proxies (elite, différents niveau d'anonymat, http https socks etc, mais je n'entre pas dans les détails sinon ça va être vraiment trop long ! Les intéressés trouveront des infos en cherchant un peu sur le net et dans les liens plus bas dans ce topic !)

conclusion: Seuls les proxies anonymes sont nos amis, les proxy transparents ne servent à rien !

conclusion2: De même qu'il ne sert à rien de visiter deux foix sa ville dans la même journée, il ne servira à rien de faire visiter votre ville par un même proxy deux fois dans la même journée...

4) Où me procurer des proxy anonymes ?

Ca c'est évidemment la question que tout le monde se pose. Et la réponse est aussi simple que vaste : sur internet. Pour ça, pas le choix, il faut aller à la pêche aux proxy sur internet (internet mondial bien sur, pas google français...), ça demande du temps, y'a pas de miracle. Il y a quelques logiciels payant qui sniffent les sites pour extraire des proxy, mais c'est franchement pas très convainquant (en tout cas moi j'ai pas été convaincu...).

Une petite liste de conseils cependant:

- Sauvegardez vos proxy dans un fichier TEXTE (extension .txt), pas en doc ou quoi que ce soit. Enregistrez vos proxies sous le format suivant:

Code:

133.72.164.13:8080

203.77.3.253:8080

206.152.3.20:80

fireball.ballist.net.au:3128

200.1.139.20:8080

etc.

- Mettez régulièrement votre de liste de proxy à jour ! La durée de vie d'un proxy est courte (quelques heures à quelques jours maxi !), et très vite votre liste va devenir obsolète !

- Prenez des proxy anonymes quand vous le pouvez, mais bien sûr parfois vous ne saurez pas s'ils sont transparents ou anonymes, donc prenez les quand même et au pire ils ne serviront à rien (mais attention aux listes qui gonflent !)

[list]Vous trouverez prochainement sur ce forum une section dédiée à l'échange de listes de proxy entre membres, basée sur le partage; inutile de vous dire que si personne ne va chercher des proxy frais sur internet régulièrement, les listes vont tourner sur elle même et tous les proxy vont etre mort au bout de quelques jours.

conclusion: Un proxy, ça vit pas longtemps, donc il faut régulièrment aller en chercher des tout neuf sur le net, et ensuite les partager avec les copains. Débrouillez-vous avec ça !

5) Comment utiliser les proxy avec le CMC City Booster ? ?

Maintenant que vous avez une bonne liste de proxy frais, il faut utiliser le CMC City Booster (le télécharger) pour visiter votre minicity.

Pour apprendre à configurer le programme, rendez vous sur ce topic.

Une fois téléchargé, décompressé dans votre ordinateur et configuré, mettez votre liste de proxies dans le répertoire (appelez votre liste proxies.txt par exemple), et lancez le programme

6) FAQ

Q: Tous mes proxies font un " time out " alors que j'ai configuré HTTPConnectionTimeout à 30 secondes ...

D'ou viens le problème ?

R: Les timeout peuvent signifier deux choses:

1) soit que le proxy est HS, si y'en a beaucoup ben c'est que t'as beaucoup de proxy HS

2) la connexion internet sature et n'a pas le temps de tout traiter en moins de 30s. Exemple : tu as trop d'instances du programme qui sont lancées, ce qui fait que la connexion sature et ne répond pas à toutes les requêtes, d'où les timeout --> il faut mettre moins de processus en concurrence dans les config du programme, ou lancer moins d'instances du prog, ou encore augmenter le HTTPConnectionTimeout, au choix...

Q: L'utilisation que l'on fait des proxy est-elle dangereuse pour notre ordinateur, nos données confidentielles etc. ?

R: NON. Déjà, il faut bien comprendre qu'un proxy, c'est une suite de chiffre, dans un fichier texte ou dans le presse papier, c'est totalement inoffensif en soit, ça ne peut pas dupliquer des fichiers, mettre un virus ou vous surveiller, pas d'inquiétude à avoir de ce coté là. Bien. Maintenant, je vais vous dire quelle est l'unique chose que peut "faire" un proxy. Un proxy, si vous vous rappelez, vous permet d'effectuer une requête sur internet en passant par lui pour masquer votre IP. Par exemple, vous lui dites "va sur ce site miniville" et il charge cette adresse avec son serveur. Là où ça peut devenir dangereux, c'est si vous utilisez un proxy pour surfer anonymement et visitez des sites confidentiels, par exemple paypal. Là par contre, il se passe quoi : ben vous dites au serveur du proxy : "charge la page paypal.fr", il le fait, vous mettez votre mot de passe et vous cliquez sur "envoyer", et là, ben vous envoyez toutes ces infos au serveur du proxy (qui les envoie à sont tour à paypal.fr), ce qui fait que si c'est un serveur mal intentionné, il peut retenir vos numéros de carte bleue etc. Mais nous, on utilise le proxy uniquement pour effectuer des requêtes du type "visite toto.miniville.fr", donc ça, il peut l'enregistrer tant qu'il veut, on s'en balance pas mal

Important: si vous avez bien compris, vous devriez être en mesure de répondre à cette mini-interrogation que je vous pose : J'utilise mes proxy avec CMC City Booster, et pendant que le programme s'exécute et visite mes villes je vais sur internet avec firefox et je vais sur paypal.fr, et je rentre mon numéro de carte bleue, je fais des achats etc. Est-ce que je risque quelque chose ? Réfléchissez bien et rendez-vous ci-dessous pour la réponse...

Réponse : même si vous utilisez CMC City Booster qui utilise les proxy, quand vous allez sur paypal et faites vos achats, vous ne passez pas par un proxy, vous utilisez votre firefox et votre connexion habituelle, donc ces données n'ont aucune chance d'être enregistrées par le proxy qui n'en a même pas connaissance ! La réponses est donc : non. Si vous n'avez pas trouvé, relisez tout ça lentement

Bon, eh bien voilà, je crois que j'en ai terminé pour le moment, j'ajouterai des infos supplémentaires si j'en ai l'occasion !

Merci au courageux qui ont tout lu et bonne recherche de proxy !

5) Comment utiliser les proxy avec le CMC City Booster ? ?

Maintenant que vous avez une bonne liste de proxy frais, il faut utiliser le CMC City Booster (le télécharger) pour visiter votre minicity.

Pour apprendre à configurer le programme, rendez vous sur ce topic. votre commentaire

votre commentaire

-

Par ZebulonBof_27 le 22 Août 2008 à 18:33

TEXTE ORIGINALE EN ANGLAIS !! CELUI CI A ETE TRADUIT !!

0. Brèves explications

Comme vous le savez, quand vous visitez votre minicity, vous gagnez un habitant, mais seulement une fois par jour. Chaque adresse d'IP peut le visiter une fois par jour. Le but de ce programme est d'employer beaucoup d'adresses d'IP (procuration) pour visiter votre ville, et puis amplifie votre population.

1. Préliminaire

Listes de procurations de cette utilisation de programme (stockées dans un dossier ou sur le Web) pour frapper votre minicity et, par conséquent, pour lui faire la croissance de grandes proportions. Pour employer ce logiciel, vous aurez besoin JRE de 1.5 ou de plus tard --> vous pouvez le télécharger ici : http://www.java.com/fr/download. En conséquence, ce programme peut être lancé sur Windows/OS X/Linux

D'abord, uncompress juste les archives de programme dans le dossier de votre choix. Vous verrez le type 4 de dossiers :

- dossier de miniville.jar --> c'est le programme

- dossiers de *.cmd --> utilisé pour lancer le programme

- dossiers de *.ini --> utilisé pour configurer le programme

- dossier de proxies.txt --> vous devez mettre dans ce dossier votre liste fraîche de procuration pour frapper votre minicity.

Vous pouvez noter qu'il y a 3 dossiers .ini et 3 dossiers .cm d, appelé myminicity, miniville et antiville. Ils sont juste des exemples des différentes configurations que vous pouvez employer pour lancer le programme pour le myminicity, mais également pour l'antiville et le miniville, le jeu français. Nous concentrons juste sur le myminicity ceux, c'est pareil pour le miniville et l'antiville.

2. Configuration du dossier myminicity.ini

Ouvrez le fichier de configuration myminicity.ini avec votre éditeur de texte préféré. D'abord, notez que # est le symbole pour le commentaire, ainsi n'importe quel lign avec # est juste un commentaire ainsi ne le touche pas ou le changer, il n'influence pas la configuration du programme ! Généralement # sont l'exemple d'options, ils montrent quelles possibilités vous prenez pour chaque option, ainsi les regardent soigneusement ! Voici les options que vous pouvez configurer :

ConfigType : pour configurer le type d'utilisation que vous voulez. Ce programme fonctionne pour le myminicity naturellement, mais également le miniville, l'antiville, et l'URL générique. Dans notre cas, vous voulez juste frapper votre minicity, ainsi l'option (pas le commentaire !) doit être :Code :

ConfigType=myminicity

ProxiesPath : pour configurer le nom du dossier de .txt dans lequel vous avez mis vos procurations. Par défaut, c'est proxies.txt, mais vous pouvez le changer. Si vous voulez garder proxies.txt, l'option doit être :

Code :

ProxiesPath=proxies.txt

Suivant les indications du commentaire, si vous voulez que le logiciel prenne des procurations d'un URL, mettez juste :

Code :

ProxiesPath=url_of_the_proxies

GoodProxiesPath : pour configurer étaient les bonnes procurations (qu'est à dire des procurations qui frappent, qui ne sont pas mort) sont stockées. Quand vous exécutez le programme, de bonnes procurations et mauvaises procurations sont dédoublées de sorte qu'après l'exécution, vous sachiez quelles procurations sont bonnes. Par défaut, de bonnes procurations sont stockées dans good.txt, ainsi la configuration est :

Code :

GoodProxiesPath=good.txt

Les mêmes pour le badProxiesPath, bad.txt

SaveBadProxies : rectifiez pour sauver de mauvaises procurations dans le dossier. Si fausses, seulement de bonnes procurations sont stockées dans un nouveau dossier (good.txt)

MaxThreadCount : option très importante qui indiquent combien vous filètent à ouvert le même temps. Plus ce le nombre, plus la demande que vous faites en même temps, ainsi plus vous allez rapidement, MAIS davantage il utilisation votre largeur de bande ! Ainsi ce nombre dépend de votre connexion internet. Si vous avez une basse connexion internet (512kb/s), mettez ce nombre à 15. Si vous avez une connexion internet rapide, vous pouvez augmenter ce nombre à 30, ou plus. Juste faites les essais et voyez quand vous faites relier trop le timout quand vous courez le logiciel.

Code :

MaxThreadCount=20

HTTPConnectionTimeout : une autre option importante, pour placer l'heure jusqu'à ce que le logiciel considèrent un raccordement de temps mort (c'est à dire la procuration ne répond pas à la demande de te. Cette valeur peut inscreased à 40 ou à 50 pour être sûre de trouver des procurations meilleures, mais rend le processus plus lent.

Code :

HTTPConnectionTimeout=30

MaxThreadsInactivity : option qui indiquent que si aucun réponse de procuration jusqu'à ce retard, tout le fil n'est tué éviter le bloc de logiciel. Placez cette fois à plus que le HTTPConnectionTimeout naturellement.

Code :

MaxThreadsInactivity=40

ProxiesSeparator : dites que quel symbole est le séparateur entre l'IP et le port dans vos procurations classez. Ne le touchez pas. (défaut « : ")

ProxiesOrder : dites si le doux font une sorte alphanumérique de la liste de procuration en commençant ou s'il des procurations de prise de juste dans l'ordre des procurations classent. Ne le touchez pas.

Itérations : pour configurer le nombre de temps où le prog font une boucle sur la liste de procuration. Mettez -1 pour inciter de program à faire une boucle indéfiniment.

EmitBeep : si oui, le doux émettent un signal sonore chaque fois que il a trouvé une bonne procuration dans le liste --> si vous voulez devenir fou, mettez oui

DebugLevel : corrigez de niveau du doux, ne le touchez pas.

Miniville : mettez le nom de votre minicity, pour un myminicity, miniville ou l'utilisation d'antiville, le nom de l'option est miniville.

Code :

Miniville=name_of_your_city

XMLRefresh : en mode INTELLIGENT (voir ci-dessous) le programme régénérer des données de XML pour lire les besoins de votre ville. Cette option laissent custimize l'intervalle de temps. Nous recommand pour ne pas changer cette option.

HitMode : INTELLIGENT ou PSEUDO-ALÉATOIRE. Mettez INTELLIGENT si vous voulez que le sofware frappe votre ville selon ses besoins (transport, sécurité etc.), ou PSEUDO-ALÉATOIRE au juste frappez aléatoirement la population, la sécurité etc. avec le weith de probabilité donné dans la prochaine option.

WeightCitizen, WeightIndustry, WeightTransport, WeightSecurity, WeightEnvironment, WeightBusiness : poids pour l'option pseudo-aléatoire. La somme de ces options doit être 100.

: Expérimental.

Tous les autres les options qui ne sont pas détaillées ici n'ont aucune importance pour le myminicity. Voici un exemple de travailler le dossier de myminicity.ini :

Code :

# type de configuration (miniville/myminicity/antiville/unclickpourlaforet/générique)

# ConfigType=miniville

ConfigType=myminicity

# procurations contenant fichier de DES de liste de La de Chemin du

# note : barres obliques doivent de DES de pair de remplacés d'être de barres obliques inverses de les (" \ ") ("/"). Ex : c : /proxies.txt

# ProxiesPath=proxies.txt

# ProxiesPath=c : /proxies.txt

# ProxiesPath= http://proxy-list.org/downloadproxylist.php?sp=-1&pp=any&pt=ae&pc=any&ps=any

ProxiesPath=proxies.txt

# sauvegarder contenant fichier d'à de procurations de les de Chemin du

# note : barres obliques doivent de DES de pair de remplacés d'être de barres obliques inverses de les (" \ ") ("/"). Ex : c : /good.txt

# GoodProxiesPath=good.txt

# GoodProxiesPath=c : /good.txt

GoodProxiesPath=good.txt

# mauvais fichier de procurations de les de l'ONU de dans de sauvegarder de doit de l'on d'Indique SI

# SaveBadProxies=true

SaveBadProxies=false

# procurations contenant fichier « mauvais » de les de Chemin du

# note : barres obliques doivent de DES de pair de remplacés d'être de barres obliques inverses de les (" \ ") ("/"). Ex : c : /bad.txt

# BadProxiesPath=bad.txt

# BadProxiesPath=c : /bad.txt

BadProxiesPath=bad.txt

# concurrents de Nombre de processus

# MaxThreadCount=15

MaxThreadCount=20

# secondes de de connection en de temps mort

# HTTPConnectionTimeout=10

HTTPConnectionTimeout=35

# l'autorisée de maximale d'Inactivité versent des secondes d'en de processus de les

# MaxThreadsInactivity=15

MaxThreadsInactivity=40

# Séparateur de l'IP et du port

# ProxiesSeparator= :

ProxiesSeparator= :

# procurations de DES de d'interrogation d'Ordre (DOSSIER, ALPHA)

# ProxiesOrder=ALPHA

ProxiesOrder=FILE

# effectuer d'à de d'itérations de Nombre

# -1 : Mode sans l'arrêt, indéfiniment de boucle de le programme

# 1 : Fois d'une de s'exécute de Le programme

# n (positif entier) : Fois du s'exécute n de Le programme

# Iterations=1

Iterations=2

# trouvé d'est de procuration de fève de lorsqu'un d'émis d'être de doit de signal sonore de l'ONU d'Indique SI (rectifiez/faux)

# EmitBeep=true

EmitBeep=false

# touche d'une de bande de l'utilisateur de que d'attendre de doit de l'on de l'ONU d'Indique SI

# itérations de DES d'aileron de La d'à (rectifiez/faux)

# EndKey=true

EndKey=false

# notation d'Indique le niveau de (OUTRE DE, GRAVE, AVERTISSEMENT, information, AMENDE, PLUS FIN, PLUS FIN, TOUTES)

# versez l'uniquement de debuggage

DebugLevel=OFF

############################################################################

# spécifique de configuration MyMiniCity/Miniville/Antiville

############################################################################

# Nom de la miniville/myminicity

# Miniville=createmycity

Miniville=createmycity

# Intervalle de lecture du XML fichier (MODE INTELLIGENT)

# XMLRefresh=300

XMLRefresh=300

# visiter d'à d'URL de de tirage des de mode.

# ALÉATOIRE : hasard d'Au de complêtement de tirage

# PSEUDO-ALÉATOIRE : paramétré de poids de d'un de fonction d'en de tirage

# INTELLIGENT : mode de la CE de dans, sont de les informations de la miniville

# récupérées, et besoins de ses de DES de fonction d'en de visitées de sont d'URL de les. Lorsque

# besoin d'aucun de n'a de ville de La particulier, une bascule vers le mode PSEUDO-ALÉATOIRE

# effectuée d'est.

# HitMode=INTELLIGENT

HitMode=INTELLIGENT

# DES tirages dans le mode de Poids PSEUDO-ALÉATOIRE

# WeightCitizen=86

# WeightIndustry=2

# WeightTransport=2

# WeightSecurity=2

# WeightEnvironment=2

# WeightBusiness=6

WeightCitizen=50

WeightIndustry=10

WeightTransport=10

WeightSecurity=10

WeightEnvironment=10

WeightBusiness=10

# atteindre d'à d'Objectifs (expérimental)

# ObjectiveIndustry=0

# ObjectiveTransport=100

# ObjectiveSecurity=0

# ObjectiveEnvironment=0

ObjectiveIndustry=0

ObjectiveTransport=100

ObjectiveSecurity=0

ObjectiveEnvironment=0

3. Lancez le logiciel

Lancez juste le dossier myminicity.cm d et le programme commencera, et vous lirez sur l'écran si le doux font des coups pour information, le dossier de cmd faites juste la commande :

pour information, le dossier de cmd faites juste la commande :

Code :

Java - fiole miniville.jar miniville.ini

Si vous avez différents fichiers de configuration (dossiers de .ini) et voulez lancer le programme avec un autre dossier de config, dites toto.ini, emploient juste la commande :

Code :

Java - fiole miniville.jar toto.ini

4. FAQ

Q : J'ai essayé de lancer le propulseur de ville de CMC, mais la fenêtre immédiatement étroitement après que je la lance, pourquoi ?

A : Ouvrez le fichier de commande *.cmd vous lauch avec un éditeur de texte (bloc - notes par exemple), et ajoutez une ligne avec la « pause » après la ligne de commande » - Java - cognent… « . Alors la fenêtre ne se fermera pas et vous pourrez lire l'erreur (probablement un dossier de procuration non trouvé ou un mauvais fichier de configuration) votre commentaire

votre commentaire

-

Par ZebulonBof_27 le 22 Août 2008 à 18:24

Créer un réseau local (réseau domestique) a été grandement simplifié avec les composants disponibles maintenant (USB, etc). Ne vous inquiétez pas, le configurer est à la portée de tout le monde depuis l'arrivée de Windows XP. La manoeuvre était déjà simple sous Windows 98. Nous allons nous mettre à jour en voyant comment configurer un réseau local avec ou sans assistant et ce sous Windows XP !

Tous deux disposent d'un assistant qui facilite grandement la manoeuvre. Nous verrons donc tout d'abord comment créer un réseau à l'aide de l'assistant, puis sans afin de vous faire comprendre quelles sont les manipulations à effectuer.

Tout d'abord cliquez sur démarrer, panneau de configuration, connexions réseau. Vous devriez avoir un écran comme celui ci :

Méthode avec assistant

Si vous disposez de Windows 98, vous n'aurez pas par défaut cet assistant. Vous pouvez le télécharger ici

Cliquez ensuite sur "créer un réseau domestique ou un réseau léger d'entreprise". Vous arrivez sur cet écran. Cliquez deux fois sur suivant

Vous arrivez sur cet écran. Il vous suffit de sélectionner votre connexion au réseau local et de cocher la case "ignorer le matériel réseau déconnecté (si l'autre ordinateur est éteint ou non branché). Cliquez ensuite sur suivant.

Vous devez ensuite sélectionner l'option qui correspond le mieux à votre ordinateur. Si c'est l'ordinateur principal et qu'il se connecte à internet, choisissez "cet ordinateur se connecte directement à internet". Cliquez ensuite sur suivant et sélectionnez dans cet écran la connexion internet de votre ordinateur.

Cliquez ensuite sur suivant. Donnez un nom et une description à votre ordinateur. Le nom servira à identifier votre ordinateur sur le réseau donc choisissez le bien. Cliquez ensuite sur suivant. Vous devez à présent choisir le groupe de travail. Celui ci devra être identique pour tous les ordinateurs reliés au réseau (si vous avez un grand réseau avec une dizaine d'ordinateurs le groupe de travail permettra de voir seulement les ordinateurs ayant le même groupe de travail. Les autres, même si ils sont connectés matériellement, ne seront pas visibles). Spécifiez le nom du groupe de travail et cliquez deux fois sur suivant. L'ordinateur configure ensuite le réseau.

Cliquez ensuite sur "créer un disque d'installation du réseau" si vous aller exécuter cet assistant sur un autre ordinateur. Insérez alors une disquette, cliquez sur suivant et suivez les instructions. Exécutez ensuite la disquette sur l'autre ordinateur, et relisez cette méthode pour l'appliquer sur l'autre ordinateur.

Une fois l'assistant exécuté il vous faut partager les fichiers de votre ordinateur avec l'autre PC. Pour ce faire, rendez vous dans le poste de travail, sélectionnez le lecteur que vous souhaitez partager, faites un clic droit et choisissez "propriétés". Cliquez ensuite sur l'onglet partage. Cliquez sur le lien "si malgré les risques vous souhaitez partager votre lecteur, cliquez ici". Vous vous retrouvez alors sur cet écran :

Cochez la case "partager ce dossier sur le réseau". Indiquez le nom du partage du lecteur. Si vous souhaitez rendre possible la modification de vos fichiers par des personnes se trouvant sur un autre ordinateur, cochez la case "Autoriser les utilisateurs réseau à modifier mes fichiers".

Configurer un réseau local sans assistant

Une fois arrivé à l'écran de connexions réseaux, faites un clic droit sur votre connexion au réseau local et cliquez sur propriétés. Vous arrivez sur cet écran :

Cochez les cases "Partage de fichiers et d'imprimantes pour les réseaux Microsoft", "Protocole internet (TCP/IP)". Sélectionnez ensuite "Protocole internet (TCP/IP)" et cliquez ensuite sur Propriétés. Vous arrivez ici :

Sélectionnez "Utiliser l'adresse IP suivante" : et rentrez comme valeurs l'adresse IP 192.168.0.1 (le 1 est le numéro de l'ordinateur, si il s'agit du principal, mettez un, sinon 2 et ainsi de suite. Il faut que tous les ordinateurs du réseau aient une adresse IP unique pour qu'ils se reconnaîssent entre eux)

Dans "masque de sous-réseau", indiquez 255.255.255.0.

Si il s'agit de l'ordinateur principal, ne mettez rien dans "passerelle par défaut". Sinon vous devez mettre l'IP de l'ordinateur principal (192.168.0.1 dans notre cas). Cliquez sur Ok. Faites ensuite un clic droit sur le poste de travail et choisissez propriétés. Cliquez sur l'onglet "Nom de l'ordinateur", puis sur "modifier".

Donnez ensuite un nom et une description à votre ordinateur. Le nom servira à identifier votre ordinateur sur le réseau donc choisissez le bien. Vous devez aussi choisir le groupe de travail. Celui ci devra être identique pour tous les ordinateurs reliés au réseau (si vous avez un grand réseau avec une dizaine d'ordinateurs le groupe de travail permettra de voir seulement les ordinateurs ayant le même groupe de travail. Les autres, même si ils sont connectés matériellement, ne seront pas visibles). Spécifiez le nom du groupe de travail et cliquez deux fois sur suivant. L'ordinateur configure ensuite le réseau.

Il vous faut pour terminer partager les fichiers de votre ordinateur avec l'autre PC. Pour ce faire, rendez vous dans le poste de travail, sélectionnez le lecteur que vous souhaitez partager, faites un clic droit et choisissez "propriétés". Cliquez ensuite sur l'onglet partage. Cliquez sur le lien "si malgré les risques vous souhaitez partager votre lecteur, cliquez ici". Vous vous retrouvez alors sur cet écran :

Cochez la case "partager ce dossier sur le réseau". Indiquez le nom du partage du lecteur. Si vous souhaitez rendre possible la modification de vos fichiers par des personnes se trouvant sur un autre ordinateur, cochez la case "Autoriser les utilisateurs réseau à modifier mes fichiers".

votre commentaire

votre commentaire

-

Par ZebulonBof_27 le 22 Août 2008 à 18:23

Monter un réseau local est devenu quelque chose de plus en plus simple depuis l'arrivée de produits faciles à installer tout en étant suffisament performants pour le commun des mortels. Cet article va vous aider à faire le tour des différentes technologies disponibles pour créer un réseau local performant, évolutif et à moindre coût.

Dès lors que vous possédez au moins deux PC, les avantages à créer un réseau sont nombreux, vous pourrez ainsi échanger vos fichiers autrement que par la simple clé USB ou le disque dur externe ou encore partager votre connexion internet, jouer en réseau contre d'autres adversaires ...

Chose importante, tous les PC qui seront reliés entre-eux (que ce soit par voie filaire ou sans fil) n'ont pas besoin d'avoir la même configuration matérielle ou logicielle pour fonctionner ensemble. Vous pourrez ainsi disposer d'un PC sous Linux dialoguant avec un PC sous Windows 98, un autre PC sous Windows XP et le dernier sous Windows 2000, tout ceci ne posera aucun problème de compatibilité matérielle (la configuration logicielle pourra par contre être plus difficile).

La liaison filaire :

C'est dans les vieux pots que l'on fait les meilleures soupes ! et le réseau filaire ne déroge pas à la règle. Bien que de conception ancienne (l'ethernet premier du nom a plus de 30 ans), ses performances le placent toujours au dessus du lot en terme de rapidité. Conception ancienne oblige, c'est également une solution généralement très peu coûteuse. Les réseaux filaires sont également plus sécurisés que leurs homologues sans fils. Vous allez pouvoir relier deux (ou plus) ordinateurs avec des fils et connecteurs adaptés. Il existe cependant différentes technologies permettant de créer un réseau filaire. Nous allons les passer en revue et voir pour chacune d'entre-elles quels sont leurs avantages et inconvénients. Vous pourrez ainsi choisir la technologie qui vous convient le mieux en fonction de vos besoins et de votre budget.

C'est dans les vieux pots que l'on fait les meilleures soupes ! et le réseau filaire ne déroge pas à la règle. Bien que de conception ancienne (l'ethernet premier du nom a plus de 30 ans), ses performances le placent toujours au dessus du lot en terme de rapidité. Conception ancienne oblige, c'est également une solution généralement très peu coûteuse. Les réseaux filaires sont également plus sécurisés que leurs homologues sans fils. Vous allez pouvoir relier deux (ou plus) ordinateurs avec des fils et connecteurs adaptés. Il existe cependant différentes technologies permettant de créer un réseau filaire. Nous allons les passer en revue et voir pour chacune d'entre-elles quels sont leurs avantages et inconvénients. Vous pourrez ainsi choisir la technologie qui vous convient le mieux en fonction de vos besoins et de votre budget.-

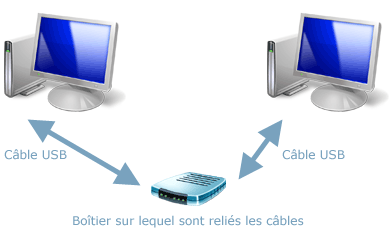

Le réseau USB : Grâce à des concentrateurs USB, vous allez pouvoir créer un petit réseau, surtout si vos PC se trouvent dans la même pièce à quelques mètres de distance. Le système se compose généralement de deux câbles USB (qui seront reliés à chacun des PC) et d'un petit boîtier placé entre les deux PC et sur lequel les câbles sont reliés. Il s'agit d'une solution peu coûteuse mais contraignante : pour chaque PC, cela occupe un port USB. De plus, vous ne pourrez pas créer un réseau entre des PC situés à une longue distance avec ce procédé (4 mètres étant une distance quasi maximale). C'est par contre une solution appréciable pour les néophytes puisqu'elle ne nécessite pas l'ouverture du PC ni l'installation de cartes pour être mise en place.

Le réseau USB : Grâce à des concentrateurs USB, vous allez pouvoir créer un petit réseau, surtout si vos PC se trouvent dans la même pièce à quelques mètres de distance. Le système se compose généralement de deux câbles USB (qui seront reliés à chacun des PC) et d'un petit boîtier placé entre les deux PC et sur lequel les câbles sont reliés. Il s'agit d'une solution peu coûteuse mais contraignante : pour chaque PC, cela occupe un port USB. De plus, vous ne pourrez pas créer un réseau entre des PC situés à une longue distance avec ce procédé (4 mètres étant une distance quasi maximale). C'est par contre une solution appréciable pour les néophytes puisqu'elle ne nécessite pas l'ouverture du PC ni l'installation de cartes pour être mise en place. -

Le réseau Ethernet : C'est le réseau le plus ancien, le plus puissant et le plus utilisé aussi bien chez les particuliers que chez les professionnels. Son succès s'explique facilement de part les nombreux avantages dont il dispose : outre un faible coût, c'est le réseau le plus évolutif puisque vous pouvez rajouter des composants à l'infini, modifier l'architecture de votre réseau comme bon vous semble ou encore ajouter un ou plusieurs PC sans changer les paramètres des PC déjà reliés. Vous pouvez de plus relier vos PC les plus éloignés (un concentrateur sera généralement nécessaire passé les 150 mètres, ce qui laisse de la marge !).

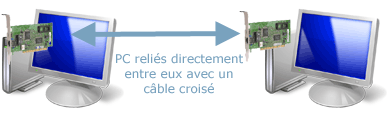

Pour relier vos PC, si vous n'en avez que deux, vous avez plusieurs solutions : Vous pouvez directement relier vos deux PC en les connectant ensemble via un câble réseau croisé (l'ordre des fils n'est pas le même lorsqu'on regarde les deux prises réseau situées aux extrémités du câble, contrairement à ce qui se passe avec un câble droit). L'avantage de cette technique est qu'elle ne vous coûtera que le prix du câble, et éventuellement le prix des deux cartes réseaux si vos PC ne sont pas dotés de chipsets réseaux intégrés. L'inconvénient majeur est que cette solution est très peu évolutive si vous souhaitez ajouter un PC ou un périphérique réseau ultérieurement. Très peu évolutive car vous serez obligé de tout reconfigurer, outre le fait de devoir acheter un périphérique réseau supplémentaire, et de devoir racheter des câbles réseaux dits droits (ou alors de passer par une autre carte réseau qui fera doublon sur un des deux PC).

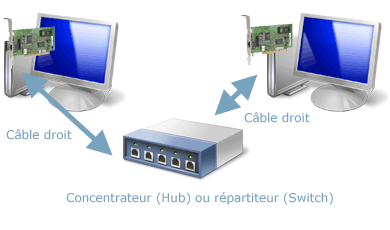

Pour une solution dite "propre" que vous ayez deux ou plus de deux PC, je vous conseille nettement d'utiliser des câbles droits. L'ordre de couleur des fils est le même quelle que soit l'extrémité choisie. Les câbles droits seront reliés à un concentrateur (Hub) ou, mieux, à un répartiteur (Switch). La différence principale entre un Hub et un Switch est que le Hub va "envoyer" des paquets de données à tous les ordinateurs qui y sont reliés, contrairement au switch qui lui n'enverra ses données qu'à l'ordinateur cible.

De plus, le hub partage sa bande passante entre tous les PC l'utilisant, contrairement au Switch qui dédie un canal à la bande passante maximale entre lui et chaque PC. Les performances sont donc à l'avantage des switchs. Ils existent à partir de 4 ports. Il est inutile d'investir directement dans un switch 8 ports si vous ne disposez que de deux ou trois PC.

Vous pourrez de toute façon ajouter des switchs reliés entre-eux, et le nombre de ports disponibles sera en augmentation constante, et ce sans toucher au réseau de départ. Ces périphériques peuvent comporter d'autres technologies. La plus courante est celle du routage (on parle alors généralement de routeur) qui va permettre d'y connecter un modem ethernet. Vous pourrez alors partager votre connexion internet entre tous vos PC. Les routeurs intègrent généralement des firewalls qui protègent vos PC contre les attaques extérieures.

Les réseaux sans fils

Les réseaux sans fils sont de plus en plus à la mode ces temps-ci. Ils ont en effet de nombreux avantages par rapport aux réseaux filaires : Outre le fait de ne pas percer les murs pour y faire passer de câbles, vous pouvez déplacer les PC comme vous le souhaitez sans être tributaire d'un éventuel câble. Leur inconvénient majeur est leur coût plus élevé, leurs performances encore inférieures (bien que les dernières normes en matière de Wifi (Wireless Fidelity) soient de plus en plus performantes). Mais ce qui fait douter de nombreux acheteurs est encore leur sécurité bien inférieure à celle d'un réseau ethernet. La raison de cette principale faiblesse est simple : n'importe qui disposant d'un périphérique réseau Wifi peut "écouter" (on parle de sniffer) les informations transitant dans les airs ! Malgré des techniques de cryptage ayant évolué au fil des révisions de la norme Wifi.

On est ainsi passé de la technologie WEP (Wireless Equivalent Privacy) crackable en quelques secondes à la technologie WPA (Wi-Fi Protected Access) puis WPA 2). La norme Wifi aussi appelée norme 802.11 est la technologie la plus utilisée. La version g (802.11g) est la plus utilisée, elle permet des taux de transfert allant jusqu'à 54 Mbits/s.

Pour créer un réseau Wifi, vous pouvez utiliser différentes solutions. La première est la solution consistant à relier un point d'accès Wifi à un switch/routeur/hub, lui-même relié à certains PC via des câbles ethernet, et à d'autres PC via des cartes Wifi PCI. La seconde solution est de n'utiliser que des cartes Wifi sur les différents postes que vous souhaitez faire communiquer. Attention au coût des différentes solutions, il sera parfois plus avantageux de relier votre PC à un switch via un câble réseau court ce qui coûtera moins cher que d'acheter une carte Wifi PCI, bien que les prix soient en baisse constante.

Configuration du réseau local

Une fois votre réseau local créé, il vous faut configurer les différents postes pour qu'ils puissent communiquer ensemble. Pour que tous les postes se comprennent, ils vont devoir dialoguer avec un protocole commun. Il existe différents protocoles, le plus utilisé étant le protocole TCP/IP. Avec ce protocole, les ordinateurs sont identifiés par ce qu'on appelle une adresse IP. L'adresse IP est un ensemble de 4 octets séparés par des points (dans sa version 4). Chaque octet peut voir sa valeur aller de 0 à 255. Une adresse IP sera donc de la forme XXX.XXX.XXX.XXX. Exemple : 192.168.0.1.

Il existe des adresses IP dites routables, et d'autres dites non routables. Une adresse IP routable pourra être utilisée pour communiquer sur internet, une adresse IP non routable cantonnera l'usage de votre ordinateur au réseau local. 192.168.0.1 est une adresse IP non routable, il n'existe donc aucun ordinateur utilisant l'adresse IP 192.168.0.1 directement relié à internet, il passera toujours par un fournisseur d'accès lui fournissant une adresse IP routable.

Pour configurer les postes réseaux sur votre réseau local, consultez ce tutorial : Configurer un réseau local

votre commentaire

votre commentaire

-

-

Par ZebulonBof_27 le 22 Août 2008 à 18:20

Récupérer des fichiers effacés

Nous utiliserons pour tenter de récupérer les fichiers effacés sur votre disque l'utilitaire gratuit nommé PC inspector file recovery.

Une fois le logiciel installé, lancez-le. Ce logiciel va permettre de récupérer vos fichiers effacés, même depuis longtemps. Voici la fenêtre d'accueil du programme :

Sélectionnez French et cliquez sur Ok. Une aide sommaire du logiciel s'affiche. Cliquez sur Fermer

Cliquez ensuite sur le menu Fichier, puis sur disque. Le logiciel recherche alors les disques durs trouvés sur la machine.

Sélectionnez ensuite le disque dur sur lequel vous souhaitez récupérer d'éventuels fichiers effacés puis cliquez sur Ok. Le contenu de votre disque s'affiche alors dans le logiciel. Pour montrer l'utilisation du logiciel, j'ai créé sur la partition active un fichier nommé test.txt que j'ai ensuite supprimé (et qui ne se trouve pas dans la corbeille, c'est important). Il s'affiche actuellement dans le logiciel alors qu'il est censé être supprimé.

Pour récupérer le fichier, faites un clic droit dessus, puis sélectionnez Enregistrez sous. Sélectionnez un répertoire dans la fenêtre qui s'affiche et cliquez sur Ok

Votre fichier est maintenant restauré. Pour retrouver d'anciens fichiers égarés, cliquez sur le menu Fichier, puis sur Rechercher. Indiquez alors par exemple *.txt pour rechercher tous les fichiers ayant l'extension .txt puis cliquez sur Démarrrer. Tout se passe après comme pour le fichier de test test.txt

votre commentaire

votre commentaire

-

Par ZebulonBof_27 le 22 Août 2008 à 18:19

Montage du PC

Monter son PC n'est pas compliqué. Il suffit de suivre les étapes suivantes :

Commencez par déballer votre boitier et à ouvrir les baies 5 pouces 1/4 qui se situent à l'avant de celui ci.

Prenez ensuite les entretoises fournies avec votre boîtier, et vissez-les à celui-ci. Les entretoises sont de petits plots métalliques en cuivre. Elles permettent de maintenir la carte-mère à l'écart du boîtier pour éviter tout court-circuit.

Clippez ensuite le cache plastique (ou métallique) au boîtier tout en ayant ouvert les trous correspondant aux différents ports qu'accepte votre carte-mère (USB, Réseau RJ-45, audio...)

Prenez ensuite la carte-mère et fixez-là au boîtier. Vous pouvez mettre les petites rondelles cartonnées fournies avec le boîtier, elles permettront d'éviter un éventuel court-circuit si la vis a été mal positionnée.

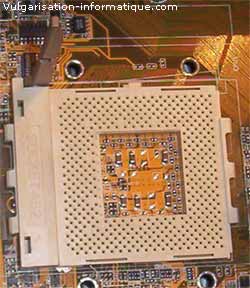

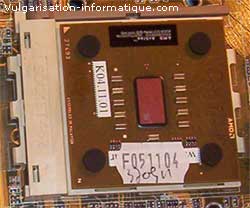

Levez ensuite le levier situé sur le côté du socket de votre processeur, insérez le processeur et rabaissez le levier. Le processeur est fixé. Posez ensuite l'ensemble Radiateur + ventilateur (appelé ventirad) et fixez cet ensemble à la carte-mère.

Commencez ensuite par monter votre carte son (si vous décidez de ne pas utiliser le chipset intégré à votre PC) en l'insérant dans un port PCI de libre.

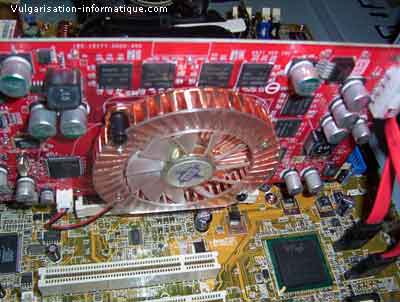

Procédez ensuite de même pour la carte graphique en cherchant un port AGP ou PCI-Express de libre. Une fois la carte enfoncée, il existe généralement sur le port AGP un taquet en plastique qu'il faut pousser pour verrouiller la carte en position enfoncée.

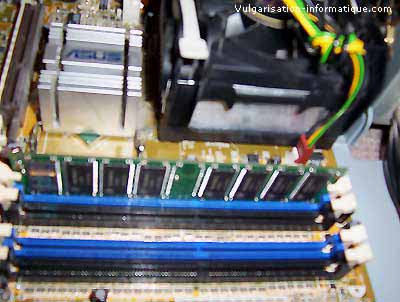

Mettez ensuite les petits ergots blancs dans leur position ouverte, et insérez les barrettes de mémoire vive (RAM). Replacez les ergots dans leur position initiale. Vous devriez entendre un "CLAC" synonyme de bonne mise en place.

Insérez ensuite le lecteur de disquettes dans son emplacement 3 pouces 1/2 et vissez-le au boîtier. Connectez ensuite la nappe floppy à l'arrière du lecteur de disquettes, puis à la carte-mère

Insérez ensuite le disque dur dans une baie 5 pouces 1/4 et vissez-le au boîtier. Connectez ensuite la nappe IDE (ou SATA sur la photo) à la carte-mère. Si le disque dur est placé au bout de la nappe, positionnez son cavalier sur "Master", sinon sur "Slave". Les disques SATA sont affranchis de ce réglage.

Faites de même pour votre lecteur de CD/ROM. Si celui-ci est placé au bout de la nappe, mettez son cavalier sur "Master" et sinon sur "Slave".

Branchez ensuite toutes les prises Molex aux différents périphériques, et la prise ATX-12V à la carte-mère. N'oubliez pas de brancher une prise molex sur votre carte graphique si celle-ci dispose d'un ou de deux connecteurs à l'arrière.

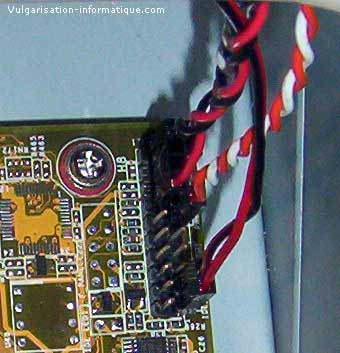

Vous pouvez ensuite connecter les câbles de votre boîtier à la carte-mère, ce sont ces câbles qui vous permettront d'allumer votre PC ou de voir les différents voyants s'allumer en fonction de l'usage de votre disque dur par exemple. Tous ces fils se connectent en suivant la notice de la carte-mère.

Le montage de votre PC est terminé ! Vous pouvez maintenant installer votre système d'exploitation et le paramétrer.

votre commentaire

votre commentaire

-

Par ZebulonBof_27 le 22 Août 2008 à 18:18

UN CONSEIL : NE FLASHEZ PAS VOTRE BIOS SI VOTRE CONFIGURATION FONCTIONNE CORRECTEMENT. UN FLASHAGE VOUS PERMETTRA AU MIEUX DE RÉSOUDRE DES BUGS OU AMÉLIORER UN TOUT PETIT PEU LES PERFORMANCES. LE RISQUE EST FAIBLE MAIS RÉEL.

Les procédures de récupération :

- La technique du BootBlock :

La mémoire ROM est en fait de l'EEPROM. Les mémoires EEPROM de plus de 256 Ko comportent deux zones : une zone contenant le BIOS et une autre zone de 24 Ko appelée BootBlock.

Cette zone existe sur les BIOS AMI et AWARD, avec des caractéristiques différentes. Le BootBlock permet de reflasher le BIOS même après un flashage raté. Le BootBlock n'est pas effacé lors d'un flashage, et n'est pas modifié. Malheureusement, certains virus peuvent détruire ou modifier cette zone rendant cette technique inutilisable (voir alors plus bas pour le flashage raté : technique du HotSwap).

Pour les PC équipés d'un BIOS AWARD :

-

Créez une disquette de démarrage (voir section dépannage) et copiez y le programme de flashage (AWDFLASH disponible en téléchargement (voir dossier flashage)). Mettez aussi le nom du fichier contenant le BIOS (avec l'extension .BIN ou .ROM généralement).

- Dans le fichier autoexec.bat de la disquette, enlevez toutes les lignes pour ne laisser que celle ci : awdflash.exe NOMDUBIOS /py

py indique que le flashage se fait sans confirmation : pour plus de détails consultez la section flashage.

- Démarrez avec cette disquette. Une fois que le lecteur de disquette est inactif (patientez quelques minutes), redémarrez.

Pour les PC équipés d'un BIOS AMI :

-

Formatez une disquette d'une manière complète, c'est à dire pas d'effacement mais un formatage réel.

-

Copiez le fichier contenant le BIOS sur une disquette et renommez le AMIBOOT.ROM (respectez les majuscules).

-

Insérez la disquette dans le lecteur du PC incriminé et allumez le. Laissez faire le chargement. Vous devriez ensuite entendre une série de bips. Le PC devrait alors pouvoir redémarrer. Éteignez le, et rallumez le.

-

- La technique du HotSwap :

Cette technique consiste à démarrer le PC avec un bon BIOS (emprunté sur un autre PC), de remplacer le BIOS existant à chaud (d'où le terme hot) par l'ancien. On procède ensuite au flashage de l'ancien BIOS. Cette technique n'endommage pas l'ordinateur.

Voici les étapes à respecter :

-

Procurez vous le BIOS d'une carte mère IDENTIQUE à la votre (vous devez enlever le BIOS de son support, sur la carte mère).

-

Insérez le nouveau BIOS dans le support situé sur votre carte mère. Démarrez ensuite le PC en mode MSDOS ou avec une disquette de BOOT.

-

Retirez ensuite le BIOS. Laissez la machine allumée. Placez ensuite l'ancien BIOS. Flashez ensuite l'ancien BIOS (voir rubrique Flashage). Redonnez ensuite le BIOS que vous avez emprunté !

-

votre commentaire

votre commentaire

- La technique du BootBlock :

-

Par ZebulonBof_27 le 22 Août 2008 à 18:17

Le bios est une mémoire flash, sur les PC récents. d'ou l'expression "flashage".

Cette opération comporte un risque : si l'opération échoue, le pc peut ne plus fonctionner du tout ! Donc, ne flashez votre bios que si vous trouvez que c'est indispensable.Flasher le BIOS :

Avant de flasher le bios, lisez les instructions du manuel de la carte mère.

Les procédures de flashage ne sont pas identiques sur toutes les cartes mères.

La méthode la plus répandue et la plus fiable consiste à flasher sous DOS.

Toutefois, il est nécessaire sur certaines cartes mères de déplacer un petit cavalier pour permettre le flashage.

D'autres nécessitent de mettre une option sur Disabled dans le BIOS avant l'opération. Reportez vous à la notice de votre carte pour savoir si celle-ci dispose de ce genre de protection, à l'origine prévues pour éviter l'endommagement du BIOS par certains virus.Asus et MSI proposent un utilitaire de flashage fonctionnant sous Windows.

Pour flasher un bios, vous devez d'abord trouver exactement le modèle de votre carte mère, et donc de votre BIOS. Pour ce faire, vous pouvez faire appel au programme CTBIOS

Si le programme CTBIOS ne fonctionne pas avec votre machine et que vous avez un BIOS AWARD, vous pouvez quand même trouver une partie des références de votre carte mère : Lors du démarrage du PC, faites pause et regardez la ligne en bas qui s'affiche. Les 6 et 7 ème caractères servent à identifier le constructeur de la carte mère selon ce tableau :

N° d'identification Fabricant de carte mère a0 asustek a1 abit a2 atrend a3 bcom a8 adcom ab acer-open ad anson ak aaeon ak advantech am acme ax achitec b0 biostar b2 boser c3 chaintech d0 dataexpert d1 dtk d4 dfi d7 daewoo dj darter e1 ecs e3 efa ec enpc europe awdeup f0 fic f1 flytech f2 flexus f3 full-yes f8 formosa f8 formosa f9 redfox g0 giga-byte g3 gemlight g5 gvc g9 global ga giantec h0 matsonic i3 iwill i9 icp ic inventec ie itri j1 jetway j3 jbond k1 kaimei kf kinpo l1 luckstar l7 lanner l9 luckytiger m2 mycomp m3 mitac m4 microstar m8 mustek mh macrotek n0 nexcom o0 icean p6 protech p8 proteam pa epox pn procomp ps palmax pxxxx pionix q0 quanta q0 quanta q1 qdi r0 rise r9 rsaptek s2 soyo s5 shuttle sa seanix se smt sh sye sm superpower sn soltek sw s&d t4 taken t5 tyan tg tekram tj totem tp commate u1 usi u2 uhc u3 umax u4 unicorn v3 pc-partner v5 vision w0 win w5 winco w7 winlan w7 win-lan x5 arima y2 yamashita z1 zida Recherchez sur la carte mère toute référence écrite en grands caractères près du port AGP ou entre les ports PCI.

Utilisez Sisoft Sandra 2002 ou 2003, qui pourra certainement reconnaître le modèle de votre carte mère.

Une fois votre carte identifiée, téléchargez la version de bios qui vous convient sur le site du fabricant de votre carte mère.

Veillez à correctement sélectionner le fichier image (contenant le Bios, qui doit toujours être sous la forme FICHIER.BIN) selon vos besoins.

D'autre part, vérifiez bien que le fichier choisi correspond bien à votre carte mère voire à votre révision/version de carte, car il existe des bios spécifiques à certaines révisions d'un même modèle ou pour certaines versions de la carte.

Créez ensuite une disquette de démarrage Windows 98. Si vous n'avez pas ce système d'exploitation, allez sur ce site télécharger un fichier contenant les fichiers nécessaires à placer sur une disquette ici : http://www.bootdisk.com

Démarrez à partir d'une disquette de démarrage ou d'un cd de Windows.

Une fois sous dos, insérez la disquette ou le cd contenant les fichiers du nouveau BIOS et exécutez le programme de flash (awdflash.exe) : la ligne de commande sera alors

A:awdflash nomfichiernouveaubios.bin/PY nomfichierancienbios.bin/SY par exemple.

/PY : flashe le bios sans confirmation.

/SY : enregistre le bios actuel.

/CP : charge les réglage du CMOS par défaut.Ensuite il suffit de relancer la machine pour voir si le flashage du bios c'est bien déroulé.

Entrez dans le bios si vous pouvez !

Une fois dans le bios, si de nouvelles options ou si les options sont disponibles, le flashage c'est bien passé.Voici l'écran d'accueil du programme de flashage, que vous verrez si vous n'entrez que le nom du programme et non toute la ligne de commande.

Ensuite, le programme vous demande si vous souhaitez sauvegarder votre BIOS actuel. Tapez Y pour Yes et entrez un nom de fichier.

Ensuite, tapez "Y" (pour Yes) pour commencer le flashage.

Pendant le flashage vous aurez le diagramme des "clusters" du BIOS en train de se remplir.

Une fois terminé, le programme va vous demander si vous voulez Redémarrer ou quitter, demandez à redémarrer. Si tout c'est bien passé, vous pouvez accéder au BIOS et régler les paramètres. Dans le cas contraire, il faut recommencer !

votre commentaire

votre commentaire

-

Par ZebulonBof_27 le 22 Août 2008 à 18:16

Redimensionner une partition avec partition magic

Partition Magic est un logiciel qui va vous permettre d'effectuer de nombreuses opérations sur vos partitions le tout sans pertes de données. C'est un logiciel payant, mais il en existe des gratuits (qui sont généralement moins faciles à utiliser), c'est pourquoi ce tutorial sera fait en utilisant partition magic que vous pouvez vous procurer sur le site de Symantec.

Une fois le logiciel installé, lancez-le. Vous devriez arriver devant un écran ressemblant à celui-ci :

Vos partitions ainsi que des détails sur chacune d'elles (type, taille, etc.) sont affichées. Pour redimensionner une partition, il faut tout d'abord que vous ayez de l'espace disque disponible. Si vous avez assez d'espace disque, cliquez dans le menu de gauche sur Redimensionner une partition. Un assistant s'affiche :

Le premier écran d'accueil ne nous intéresse pas. Cliquez sur Suivant.

Ici, sélectionnez la partition que vous devrez redimensionner puis cliquez sur Suivant. Vous vous dites peut-être que vous devrez redimensionner deux partitions (en effet, la première va avoir son espace disque augmenté et la deuxième son espace diminué et réciproquement en fonction de ce que vous souhaitez faire). Ne vous préoccupez pas de ça, les écrans suivants vont vous permettre justement de spécifier sur quelle(s) partition(s) vous devrez ponctionner (ou redistribuer) de l'espace libre.

Entrez en Mo la taille de la nouvelle partition puis cliquez sur Suivant. Voici maintenant l'écran dont je vous parlais plus haut, il s'agit ici de sélectionner les partitions dans lesquelles vous allez ponctionner (ou redistribuer) de l'espace disque pour pouvoir modifier la taille de la partition à redimensionner. Cochez la ou les partitions pour lesquelles vous souhaitez prendre (ou redistribuer) de l'espace disque, puis cliquez sur Suivant.

Un récapitulatif s'affiche. Cliquez sur Terminer.

De retour dans Partition magic, il va maintenant falloir dire que vous souhaitez effectuer le redimensionnement de la partition. Pour ce faire, cliquez à gauche sur le bouton intitulé Appliquer. L'ordinateur redémarrera, cela mettra un peu de temps, mais une fois le démarrage effectué, vos partitions seront redimensionnées.

votre commentaire

votre commentaire

-

Par ZebulonBof_27 le 22 Août 2008 à 18:10

Memtest86 est un programme qui va vous être très utile pour diagnostiquer des problèmes de mémoire vive sur votre PC (problème matériel la plupart du temps, ou alors timings mémoire trop élevés).

Pour utiliser memtest, commencez par le télécharger. Une fois ceci fait, double-cliquez sur le fichier install.bat. La console s'ouvre et ceci s'affiche à l'écran :

A la question Enter target disk drive tapez a puis appuyez sur Entrée. Insérez ensuite une disquette et appuyez sur Entrée.

Memtest est désormais copié sur la disquette. Redémarrez votre ordinateur en ayant pris soin de configurer le BIOS de telle manière à ce que l'ordinateur commence par démarrer en recherchant un système sur le lecteur de disquettes. Si tout va bien, le programme se lance :

Désormais, votre mémoire est en train d'être testée. Il vaut mieux laisser memtest effectuer plusieurs passes de test (vous pourrez accéder à diverses options de paramétrage en appuyant sur la touche C :

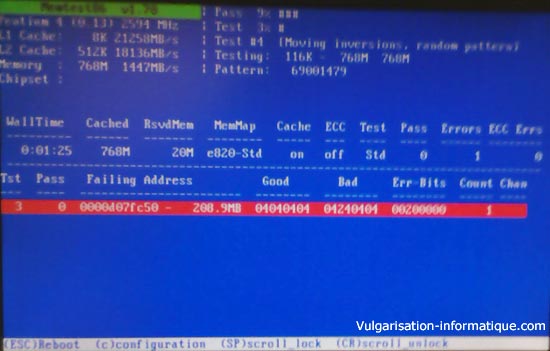

Voyons un peu ce que donne une configuration (en l'occurence la mienne) présentant des erreurs au niveau de la mémoire :

On constate qu'un bandeau rouge est présent ainsi que de nombreuses informations utiles pour diagnostiquer le problème. L'information la plus importante pour vous permettre de savoir quelle est la barrette incriminée (dans le cas d'une configuration en possédant plusieurs) est la colonne Failling address. Elle vous indique à partir de l'adresse 0 quelle est l'adresse concernée par l'erreur, ainsi que la capacité en Mo précédant l'erreur. Sur l'écran, on constate que l'erreur est localisée à environ 209 Mo, cela veut dire que si vous possédez deux barrettes de 256 Mo (ou plus) l'erreur sera située sur la première barrette (sur le manuel de votre carte-mère, les emplacements ainsi que leurs numéros sont clairement mentionnés). Il vous faudra ensuite ouvrir votre PC et changer la ou les barrettes incriminées pour retrouver un système stable.

Avant de tout changer et si vous voyez ne serait-ce qu'une seule erreur, augmentez vos timings mémoire dans le BIOS et ré-effectuez le test. Si le problème persiste, vous pouvez changer vos barrettes de RAM incriminées

votre commentaire

votre commentaire

-

Par ZebulonBof_27 le 22 Août 2008 à 18:05

De plus en plus de cartes mères intègrent des chipsets permettant de gérer le RAID en standard. Une fois vos disques installés, il faut ensuite faire croire à l'ordinateur qu'il ne dispose que d'un seul disque physique pour en profiter. Il faut donc créer un volume RAID. Pour ce faire, lorsque votre ordinateur démarre et que vous voyez apparaître un message "Pressez CTRL+I pour accéder à la configuration du RAID", appuyez sur ces deux touches. Vous voyez ensuite un utilitaire ressemblant à celui-ci (ou variant peu) :

Ici, on constate en bas dans la partie disk/volume information que nous avons deux disques (identiques pour l'exemple), identifiés en tant que volumes non RAID. Nous allons devoir transformer ces deux disques physiques (rappelons que pour le RAID il nous faut au moins deux disques) en un seul disque logique. Sélectionnez dans l'utilitaire Create RAID volume (pour "créer un volume RAID").

L'écran suivant s'affiche :

Commencez par donner un nom à votre volume RAID. Ce nom sera utilisé pour, par exemple, nommer le périphérique de boot correspondant au disque dur (au lieu de "C" ou encore "HDD0" par exemple). Une fois le nom donné, appuyez sur la touche Tabulation pour choisir le type de RAID.

Vous aurez sur la plupart des cartes-mères deux choix : RAID 0 ou RAID 1. Le RAID 0 est plus performant mais ne tolère aucune panne. A vous de choisir. Une fois ce choix fait, appuyez sur la touche Tabulation. Vous pouvez ensuite pour un RAID 0 choisir le Strip size. Cette taille indique en fait la taille que fera chaque fragment de fichier (car pour un RAID 0, les données sont réparties sur les deux disques). Une petite valeur permet d'accélérer les opérations sur les petits fichiers (qui sont les plus nombreux). 16 Ko est une bonne valeur. La capacité totale utilisable s'affiche ensuite en dessous.

Appuyez sur Tabulation puis sur Entrée sur l'option Create volume (créer un volume). Tapez ensuite sur Y pour confirmer. Le volume RAID est crée.

Les deux disques ne font maintenant plus qu'un et sont passés de la catégorie Disques Non RAID à la catégorie Volumes RAID. Vous pouvez maintenant appuyer sur Echap puis confirmer par Y pour quitter l'utilitaire. Vous pouvez redémarrer et installer votre système d'exploitation.

votre commentaire

votre commentaire

-

Par ZebulonBof_27 le 22 Août 2008 à 18:04

La technologie RAID (Redundant Array of Independent Disks) a été crée en 1987 pour remplacer les coûteux disques de 6.5 et 9.5 pouces par des ensembles formés de disques de 3.5 pouces beaucoup moins chers.

Le but du RAID est de rassembler plusieurs disques durs physiques en seule unité logique. En clair le système d'exploitation ne verra qu'un seul disque dans le poste de travail. Le RAID fonctionne avec au minimum deux disques (RAID 0). Il existe plusieurs configurations RAID qui rassemblent différemment les données sur l'ensemble des disques et permettent donc d'avoir des performances, une capacité ou une sécurité différentes. En fonction de la configuration RAID on peut :

- multiplier par deux la capacité du disque le plus petit pour obtenir une capacité plus grande

- obtenir un disque (virtuel) plus performant

- Sécuriser au maximum les données (par exemple on peut avoir seulement la capacité du disque le plus petit et dupliquer les données sur l'autre disque, mais il y a d'autres techniques)

- Augmenter la capacité, les performances et la sécurité en même temps (ceci nécessite plus de disques)

La technologie RAID peut être mise en place au niveau matériel ou logiciel. Elle fonctionne avec des disques durs ATA (IDE actuels), SATA (serial ata) et SCSI

Voyons maintenant les différentes configurations de RAID :

Le JBOD (Just A Bunch Of Disks) :

Ce mode permet de rassembler vos disques durs pour n'en former qu'un de capacité égale à l'ensemble de vos disques durs : si par exemple vous avez un disque de 12 Go, un autre de 26 Go et le dernier de 4Go, vous aurez en tout une capacité de 42 Go

Le RAID 0 (ou stripping) :

Ce niveau de RAID permet de bénéficier de toute la capacité des disques :

Il se comporte comme le JBOD mais avec des performances améliorées. Prenons un exemple : nous avons trois disques durs de 100 Go chacun, et nous souhaitons copier un fichier de 300 Mo. Le RAID 0 va copier 100 Mo sur chaque disque. Théoriquement, nous allons donc 3 fois plus vite. En pratique, c'est loin d'être le cas (des gains de 40 % avec deux disques sont déjà énormes).

Les performances de votre configuration dépendent des disques durs : il faut de préférence des disques de même capacité, et de mêmes modèles. Si un disque lent est utilisé avec un disque rapide, le disque le plus lent sera utilisé comme étalon et ralentira tout le système. Les performances ne seront pas alors de ce qu'on est en droit d'attendre d'un tel système.

Nous avons vu que les fichiers sont répartis sur les disques. En fait, il existe un paramètre appelé Strip Size, Chunk Size ou encore Block Size et qui permet de fixer la taille des segments qui seront copiés sur chacun des disques. Ce paramètre va de 512 octets à plusieurs méga-octet. Une taille plus petite favorise le temps d'accès et l'ouverture de petits fichiers.

Bien sûr mettre une taille de 4 Mo pour lire des petits fichiers est catastrophique sur le plan des performances. Plus la taille des segments est petite, moins vous perdez d'espace disque en cas de fichiers ayant une taille inférieure à celle d'un segment.

L'accroissement des performances est fonction du nombre de disques et de leurs performances. L'inconvénient du RAID 0 est qu'il ne tolère pas les pannes. En clair un seul disque qui tombe en panne et toutes vos données sont perdues.

Le RAID 1 (ou mirroring) :

L'avantage du RAID 1 est qu'il gère les pannes. Si vous avez par exemple un disque dur qui lâche, le disque en état de fonctionnement est utilisé pour lire et écrire les données. Les performances en lecture sont améliorées (proportionnellement au nombre de disques et à leurs performances), mais comme les données sont écrites de manière synchrone sur tous les disques, les performances en écriture ne varient pas.

Inconvénient du RAID 1, la capacité totale est égale à la capacité du disque le plus petit de votre agrégat (ensemble). Autant prendre comme pour le RAID 0 des disques de même capacité. Si vous avez un disque de 20 Go et l'autre de 50, vous n'aurez que 20 Go utilisés, et la capacité perdue sera de 30 Go.

Le RAID 2 :

Le RAID 2 est une alternative au RAID 1. En effet, le RAID 2 est identique au RAID 1 sauf sur un point : lors des opérations de lecture, un seul des disques travaille ce qui permet aux autres disques de s'user moins rapidement et augmente donc leur durée de vie. Il y a aussi un système de correction des erreurs. La baisse de performances et l'utilité relative de ce niveau de RAID ont provoqué son abandon.

Le RAID 3 :

Le RAID 3 apporte les avantages du RAID 0 (performances élevées) et du RAID 1 (tolérance de pannes). Il faut au moins trois disques. La taille des segments n'est pas modifiable, elle est de 512 octets. Il y a un disque qui est utilisé pour stocker les informations de parité (processus algorithmique).

Si un disque tombe en panne quel qu'il soit, le système fonctionne comme en mode RAID 0 jusqu'à l'ajout d'un nouveau disque, dans ce cas les informations sont reconstruites. Si deux disques tombent en panne, les données sont perdues. Les informations du disque le moins performant sont utilisées (comme le RAID 0) pour définir la capacité utile.

A chaque écriture sur les disques, le disque de parité travaille au minimum deux fois plus pour écrire les informations. Dans un ensemble composé de x disques, le disque de parité travaille (x-1) fois plus que les autres disques. Les performances en écriture sont donc bridées par le disque de parité.

Le RAID 4 :

Ce mode nécessite au moins trois disques tout comme le RAID 3. Il y a seulement une différence au niveau de l'organisation des données : la taille des segments se modifie en temps réel. Les informations de parité sont donc mises à jour à chaque fois que la taille des segments change. Il y a donc encore plus de travail pour le disque de parité.

Le RAID 5 :

Ce mode est proche du RAID 3, seulement les informations de parité sont stockées de manière égale sur l'ensemble des disques. Les performances en écriture sont ainsi plus élevées. Ce mode gère la perte d'un disque dur. La capacité utilisable est égale à celle du disque le plus petit multiplié par (x-1) disques. Si vous avez trois disques de 120 Go, la capacité utilisable est de 120*2=240 Go, car il faut 120 Go pour stocker les informations de parité.

L'orthogonal RAID 5 :

Ce mode permet d'avoir un contrôleur par disque, donc une meilleure sécurisation des données. Si un contrôleur lâche, le mode RAID 5 fonctionne encore.

Le RAID 6 :

Le RAID 6 enregistre deux fois les informations de parité au lieu d'une pour le RAID 5, c'est la seule différence entre ces deux modes. A nombre de disques équivalent, les performances en écriture du RAID 6 sont inférieures à celles du RAID 5. Ce mode nécessite au moins 4 disques pour fonctionner. La capacité utilisable est la capacité de votre disque le plus petit multiplié par le nombre de disques -2. Si par exemple vous avez quatre disques de 60 Go, vous avez une capacité utilisable de 60*(4-2) = 120 Go

Le RAID 7 :

C'est le summum des niveaux de RAID : il permet la gestion de 48 disques. Le nombre de disques destinés au stockage des données et de la parité est paramétrable. Les performances en écriture sont de 2 à 6 fois supérieures et celles en lecture sont elles aussi très élevées grâce à la présence d'un cache. Cette solution est toutefois peu utilisée car elle est très coûteuse à mettre en oeuvre.

Le RAID 01 :

Il cumule l'avantage du Raid 0 et 1 : il y a dans notre exemple 4 disques. On met les disques en Raid 0 deux par deux. Les disques logiques crées (deux dans notre cas) sont mis en Raid 1. Résultat : des performances en lecture et écriture largement améliorées et la possibilité de perdre deux disques (dans notre cas on peut perdre les deux disques d'un ensemble Raid 0)

Le RAID 10 :

C'est l'inverse du Raid 01, dans le sens ou les disques sont d'abord placés en Raid 1 pour ne former qu'une unité en Raid 0. On obtient ensuite une capacité égale aux deux disques Raid 1 si ceux ci sont de même capacité. Cette configuration permet la perte de deux disques.

Le Raid X0 :

Ce mode désigne en fait des niveaux comme le Raid "50" ou encore "10" (cf. ci dessus). Dans le cas du mode 50, on prend un ensemble Raid 5 monté ensuite en Raid 0. Pour le "10", on constate que ce sont des disques en Raid 1 qui sont ensuite placés en Raid 0. Méthode simple : le premier chiffre désigne le mode de Raid des disques placés en bas dans la hiérarchie, et le deuxième le Raid 0 qui sera en haut de la hiérarchie.

votre commentaire

votre commentaire

-

Par ZebulonBof_27 le 22 Août 2008 à 18:02

Le système de fichiers NTFS apporte de multiples avantages pour la sécurisation de vos fichiers : il éradique certains virus qui ne fonctionnaient que sous la FAT, il permet de crypter des dossiers et de leur attribuer des droits spécifiques aux utilisateurs. Si votre lecteur n'est pas formaté avec le système de fichiers NTFS, Windows XP permet de le faire sans perte de données. Pour cela cliquez sur le menu démarrer, sur exécuter puis tapez cmd. La console d'administration s'ouvre :

Tapez convert c:/fs:ntfs où c: désigne la lettre du lecteur à convertir en NTFS et appuyez sur la touche Entrée. Votre partition est désormais au format NTFS.

votre commentaire

votre commentaire

-

Par ZebulonBof_27 le 22 Août 2008 à 16:45

Voilà cet article est conçu pour vous !!!

Allez sur le mon forum pour tout vos probléme !

http://zebulonbof.powerguild.net/forum.htm

1 commentaire

1 commentaire

-

Par ZebulonBof_27 le 20 Août 2008 à 22:06

nstructions de suppression, de désinfection et de prévention pour des types de virus spécifiques

- Troj/Agent-L

- Troj/BagleDl-AA

- Troj/BagleDl-AB

- Troj/Banker-R

- Troj/Bdoor-CHR

- Troj/CodeRed-II

- Troj/CoreFloo-C

- Troj/CoreFloo-D

- Troj/Daoser-C

- Troj/Delf-ALI

- Troj/DownLd-AAP

- Troj/Dloader

- Troj/Dloadr-AKL

- Troj/Enfal

- Troj/RKProc-Fam

- Troj/Rootkit-AA

- Troj/Stinx-E

- Troj/Stinx-F

- Troj/Stinx-Q

- Troj/Stinx-R

- Troj/Stinx-S

- Troj/Stinx-U

- Troj/Startpa

- Troj/Surila-E

- VBS/Kakworm

- W32/Agobot

- W32/Alcra-B

- W32/Anig

- W32/Apology-B

- W32/Apribot-C

- W32/Avril

- W32/Badtrans

- W32/Bagle

- W32/Blaster-A

- W32/Bobandy

- W32/Bobax